Unter vmware vSphere 5.1/5.5 nutzt der schnelle Admin in kleineren Umgebungen gerne das root-Kennwort oder die lokale Benutzerstruktur des vCenter Servers, respektive der vCenter Server Appliance (vCSA). Das Single-Sign On (SSO) System ist zwar recht nett, aber für kleine und übesichgtlinbe Netze oft etwas überdimensioniert. Beim Upgrade (oder der SSO-Verbindung) wird das Kennwort aber zwingend benötigt.

Administrator-Kennwort der vCenter Server Appliance (VCSA) zurücksetzen

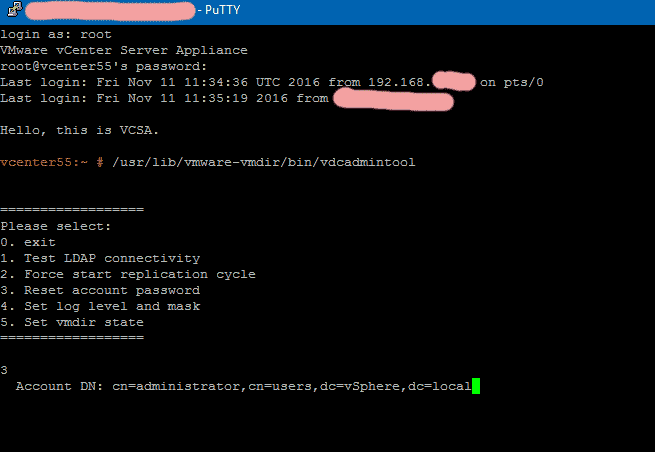

- SSH-Verbindung zur vCenter Server Appliance öffnen

- Ausführen:

vcenter55:~ # /usr/lib/vmware-vmdir/bin/vdcadmintool - Im Admin-Tool „3“ drücken („Reset account password“)

- Den DN oder UPN des administrators (je nach Aufforderung) eingeben. In der Standardeinstellung lautet der DN:

cn=administrator,cn=users,dc=vSphere,dc=local

Der UPN lautet natürlich einfach nur „[email protected]“ - Fertig, es wurde ein neues Kennwort generiert.

Achtung! Wenn das generierte Kennwort ein Ausrufezeichen enthalten sollte („!“), funktioniet die Kennwortänderung in der Weboberfläche nicht mehr. Die Admins raten dazu, einfach ein neues zu generieren, bis kein ausrufezeichen mehr drin ist …

Administrator-Kennwort unter vCenter Server (Windows) zurücksetzen

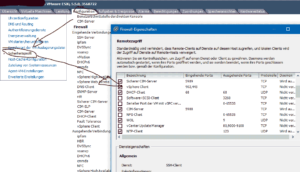

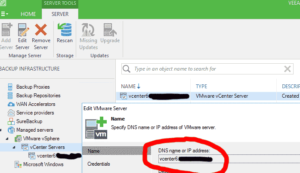

Auf dem vCenter SSO-Server anmelden (RDP oder Console). Meistens sind vCenter und SSO auf einer Maschine installier.

- CMD als Administrator (!) öffnen

- Ausführen:

c:\> CD "%ProgramFiles%\VMware\Infrastructure\VMware\CIS\vmdird"

C:\Program Files\VMware\Infrastructure\VMware\CIS\vmdird> vdcadmintool.exe - … ab hier den Anweisungen oben unter der VCSA ab Punkt 3 folgen 🙂

Achtung! Auch unter Windows dringend Ausrufezeichen und Emojies in Kennwörtern vermeiden. Dinge explodieren sonst später mit absurden Fehlermeldungen.