Update: Seit Windows 11 24H2 funktioniert der netsh befehlt leider nicht mehr, inzwischen haben wir aber die zugehörigen Registry-Settings gefunden.

Problem

Als Dienstleister bewegen wir uns ständig in Kunden-VPNs und nutzen sehr gern den Windows-Integrierten SSTP VPN-Client. Leider lässt dieser standardmäßig nur 2 gleichzeitige Verbindungen zu.

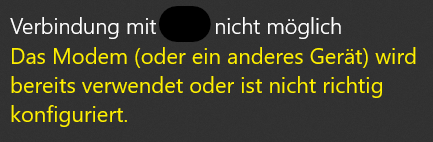

Versucht man eine weitere Verbindung herzustellen bekommt man direkt eine Fehlermeldung:

Verbindung mit VPN nicht möglich. Das Modem (oder ein anderes Gerät) wird bereits verwendet oder ist nicht richtig konfiguriert.

Lösung (bis Windows 11 23H2)

Die Anzahl der Miniports kann mittels netsh erhöht werden. Dazu an einer administrativen shell einfach folgendes netsh-Command ausführen:

netsh ras set wanports device="WAN Miniport (SSTP)" maxports=3Eine Erhöhung auf mehr als 3 Ports ist mittels netsh aber leider auch nicht möglich. (Der Wert für den Parameter „maxports“ ist ungültig.)

Lösung (ab Windows 11 24H2)

Unter Windows 11 (24H2) und Windows Server 2025 funktioniert der netsh befehl leider nicht mehr.. Stattdessen bekommt man nur den wenig hilfreichen Fehler „Die Bindungsnummer ist unzulässig.“ (Englisch: „The binding handle is invalid.“)

Daher muss man das nun manuell hart in der Registry ändern.

Der Key (für SSTP) ist in der Regel:

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4d36e972-e325-11ce-bfc1-08002be10318}\0008In den „nachfolgenden“ Keys (0009 usw.) finden sich die Einstellungen für die weiteren Miniports für die anderen VPN-Typen

Hier gibt es den Parameter WanEndpoints (DWORD), das ist der „effektive“ Wert, der bisher via netsh gesetzt werden konnte.

Damit die Änderungen aktiv werden muss der PC neu starten. Der Kerneltreiber lässt sich leider nicht im laufenden Betrieb neu laden.

Eine Erhöhung de Parameter WanEndpoints und MaxWanEndpoints auf mehr als 3 ist leider trotzdem nicht möglich. Beim Neustart werden diese automatisch wieder auf 3 reduziert.