Das CTR-Office ist eine virtualisierte und streamingfähige Version von Office. An sich eine ganz nette Erfindung für Endanwender, in größeren Netzen oder für Patch-bedachte Netzteilnehmer aber eher unbrauchbar. Leider scheint die Deinstallation ähnlich virtuell stattzufinden wie die Ausführung, sprich die Deinstallation funktioniert nur in den seltensten Fällen fehlerfrei (ich persönlich habe noch keine einzige funktionierende Deinstallation gesehen).

Das CTR-Office ist eine virtualisierte und streamingfähige Version von Office. An sich eine ganz nette Erfindung für Endanwender, in größeren Netzen oder für Patch-bedachte Netzteilnehmer aber eher unbrauchbar. Leider scheint die Deinstallation ähnlich virtuell stattzufinden wie die Ausführung, sprich die Deinstallation funktioniert nur in den seltensten Fällen fehlerfrei (ich persönlich habe noch keine einzige funktionierende Deinstallation gesehen).

Lösung:

Bisher hat in den misten Fällen das MS-FixIt dafür geholfen: http://support.microsoft.com/kb/2739501

Wenn es das mal nicht tut, hat (bisher) oft das manuelle Anstossen der De-Registrierung das Problem beseitigt:

- In

%ProgramFiles%Microsoft Office 15rootintegration

die fiese Integratur mit der Unregister-Option starten:

integrator.exe /U

- Dann an der Shell (jaja, natürlichmit rechten) die übrig gebliebenen Tasks entfernen:

- schtasks.exe /delete /tn „MicrosoftOfficeOffice 15 Subscription Heartbeat“

- schtasks.exe /delete /tn „MicrosoftOfficeOffice Automatic Update“

- schtasks.exe /delete /tn „MicrosoftOfficeOffice Subscription Maintenance“

Fertig. Also meistens.

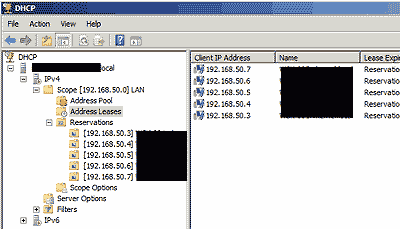

Redundante DHCP-Server sind eine feine Sache. Microsoft geht sowas gerne mit der 70/30 Methode an, andere Hersteller haben andere Zahlen – nutzen aber die selbe Technik. Die Proportionen sind natürlich jeweils anpassbar, die Taktik aber gleich: Man baut einfach identische DHCP-Server, schliesst aber jeweils die Hälfte der Adressen (oder 70% und 30%) von der Verteilung pro Server aus. Funktioniert gut, ist aber nicht die performateste Möglichkeit – und löst das Problem der Reservierungen nicht. Reservierungen müssen jeweils auf beiden (oder mehr) Servern angelegt werden, sonst endet ein Client gerne mal mit einer falschen (oder vermeintlich reservieren) Adresse.

Redundante DHCP-Server sind eine feine Sache. Microsoft geht sowas gerne mit der 70/30 Methode an, andere Hersteller haben andere Zahlen – nutzen aber die selbe Technik. Die Proportionen sind natürlich jeweils anpassbar, die Taktik aber gleich: Man baut einfach identische DHCP-Server, schliesst aber jeweils die Hälfte der Adressen (oder 70% und 30%) von der Verteilung pro Server aus. Funktioniert gut, ist aber nicht die performateste Möglichkeit – und löst das Problem der Reservierungen nicht. Reservierungen müssen jeweils auf beiden (oder mehr) Servern angelegt werden, sonst endet ein Client gerne mal mit einer falschen (oder vermeintlich reservieren) Adresse.