Problem

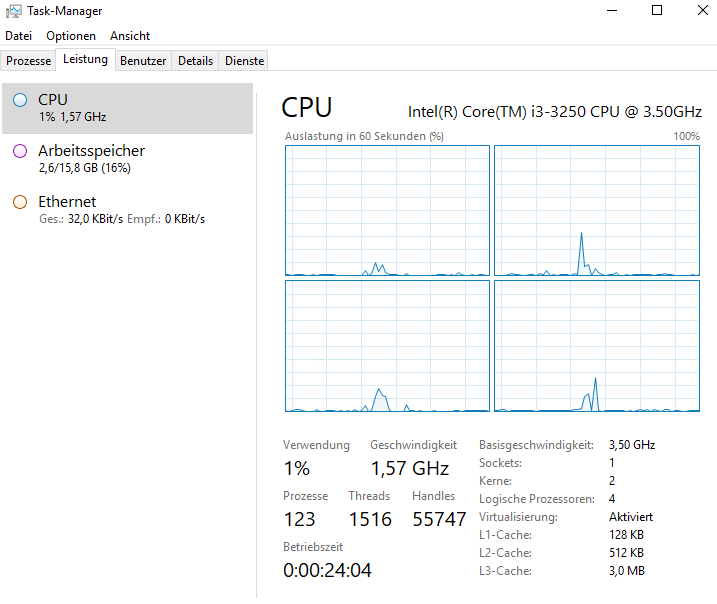

Der Windows Taskmanager zeigt keine CPU-Last Graphen mehr an. Es gibt zwar pro Kern eine Box, aber es wird keine Last (keine „Linie“) mehr angezeigt.

Lösung

Sowohl der Windows Client (Windows 10) als auch Windows Server (2016/2019) scheinen Schwierigkeiten mit der Ermittlung der CPU-Last für den Taskmanager zu haben, wenn eine externe Lastverwaltung die Leistungsaufnahme der CPU regelt. Mit „extern“ sind hier Hardwareseitige Systeme wie das BIOS (EFI-Controller) gemeint.

In HP-Servern ist das schnell gefixt: Im BIOS einfach dem Betriebssystem die Kontrolle über die CPU-Performance/CPU-Last zurückgeben.

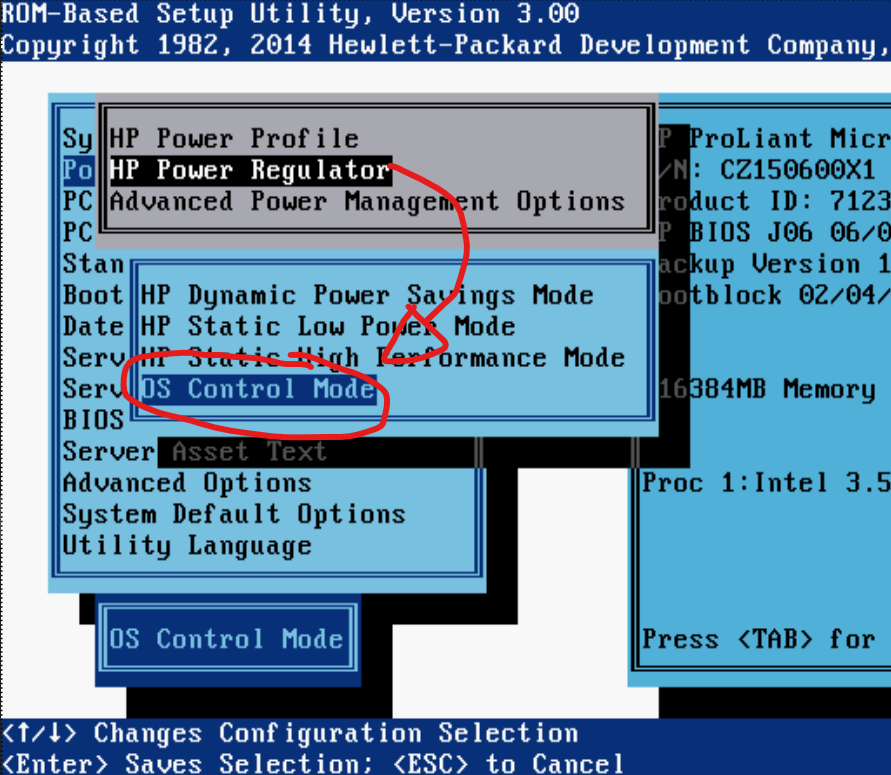

HPE ProLiant Server öffnen mit F9 ihr Bios, dort unter „Power Profiles“ den „HP Power Regulator“ abschalten und auf „OS Control Mode“ zurückstellen.

Negative Folgen wie eine Performanceänderung, andere Leistungsaufnahme oder instabile Systeme konnten wir nicht beobachten. Aber der Taskmanager funktioniert sofort wieder und liefert dem grapen schicke neue Werte.