Das VPN mit einer Fritz!Box aufzubauen war irritierend umständlich. Die Fritz!Box kann überraschend viel, zeigt das nur leider nicht und ist zumindest in Richtung VPN-Settings nicht wirklich gut dokumentiert. Zugegeben, die Box ist kein „Unternehmensrouter“, aber in Corona-Homeoffice Zeiten muss man nehmen was man kriegen kann 🙂 Auf die Details was und warum ehe ich nicht ein, das hier ist nur die „working config“, wie von uns gewohnt.

In diesem Fall: Sonicwall NSA 3650 und eine aktuelle Fritz!Box. Welche genau weiss ich nicht, aber das ist in weiten Teilena auch egal.

Wichtig: Keines der zu verbindenden Netze darf identisch oder ein Subnetz des anderen sein. Die Fritzbox mag sowas nicht routen und für ein Homeoffice dann noch NAT-Pools einrichten ist … übertrieben.

- Unternehmen: 192.168.0.0 /16

- Homeoffice: 10.0.178.0 /24

Sonicwall Seite

Ich nutze der Einfachheit halber eine VPN-Policy, kein Tunnelinterface. Das schöne daran ist, das der Tunnel seine SA’s sofort in die Routingtabelle einträgt, wenn also der Tunnel steht direkt das IP-Netzwerk verfügbar ist.

Ich gehe davon aus, das alle beteiligten Netzwerkobjekte bereits als solche angelegt sind.

VPN Policy auf der Sonicwall hinzufügen

Manage > VPN > Base Settings > Add

- Security Policy

- Policy-Type: Site to Site

- Authentication Method: IKE using Preshared Secret

- Name: FBox-VPN-42

- Psec Primary Gateway Name or Address: <IP/DNS der Homeoffice FBox>

- IKE Authentication

- Shared Secret: <Supergeheimeskennwort>

- Local IKE ID: Domain Name : <IP/FQDN der Sonicwall>

- Peer IKE ID: Domain Name : <IP/FQDN der Fritz!Box>

- Network

- Local Networks

- Choose local network from list: <Objektgruppe der/des Unternehmens-Netzwerke>

- Remote Networks

- Choose destination network from list: <Objektgruppe des Homeoffice-Netzes>

- Proposals

- IKE (Phase 1) Proposal

- Exchange: Aggressive Mode

- DH Group: Group 2

- Encryption: AES-256

- Authentication: SHA1

- Life Time (seconds): 28800

- Ipsec (Phase 2) Proposal

- Protocol: ESP

- Encryption: AES-256

- Authentication: SHA1

- Enable Perfect Forward Secrecy Einschalten (!)

- DH Group: Group 2

- Life Time (seconds): 3600

FRITZ!Box Seite

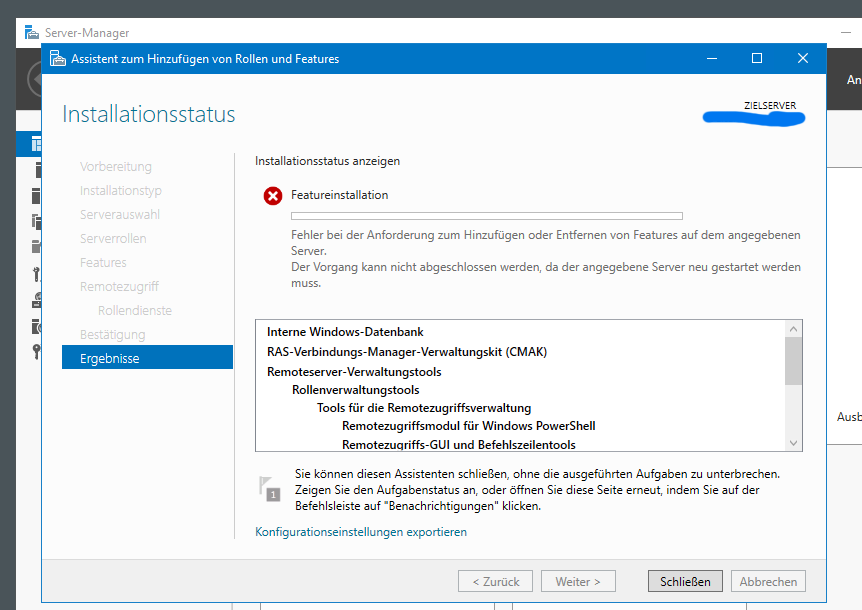

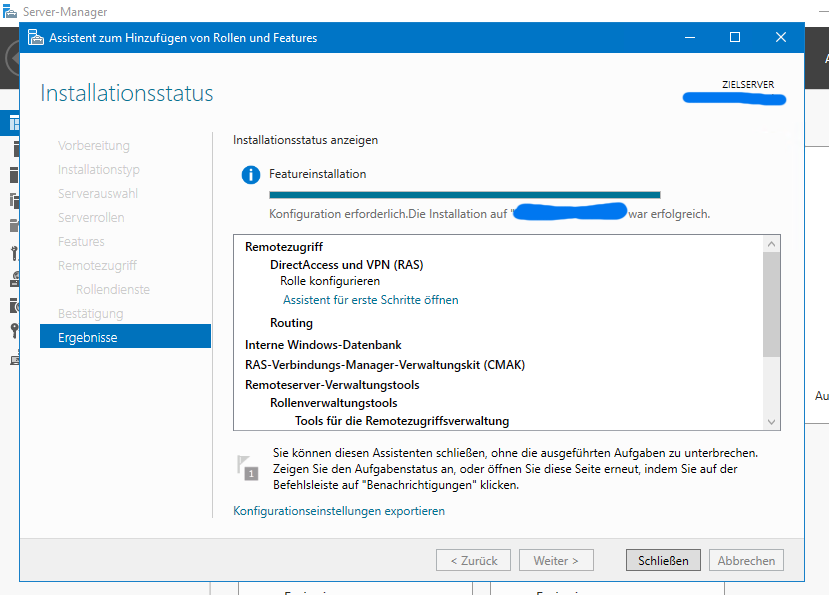

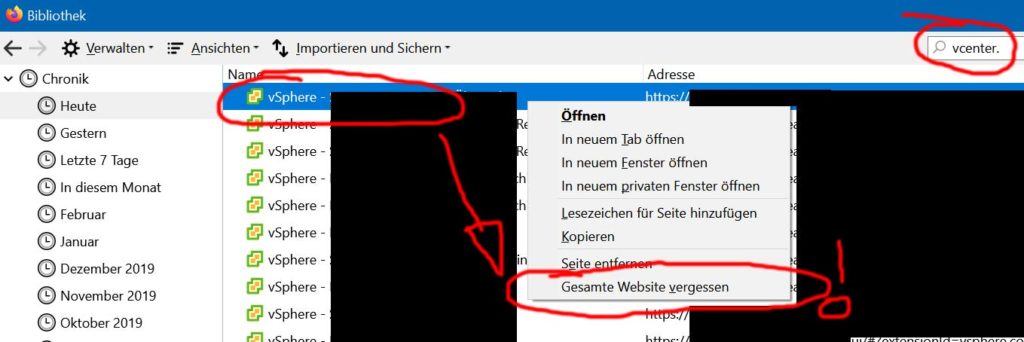

Man nutze nicht den „Firmen“ Assistenten, sondern lade die Konfiguration vie „Datei importieren“ hoch. Das geht unter Internet > Freigaben > VPN.

Eine laufende CFG Configfile sieht so aus:

vpncfg {

connections {

enabled = yes;

conn_type = conntype_lan;

name = "Tunnel to Northkorea";

always_renew = yes;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 0.0.0.0;

remote_virtualip = 0.0.0.0;

remotehostname = "<IP/FQDN Sonicwall>";

localid {

fqdn = "<IP/FQDN FRITZ!Box>";

}

remoteid {

fqdn = "<IP/FQDN Sonicwall>";

}

mode = phase1_mode_aggressive;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "<Supergeheimeskennwort>";

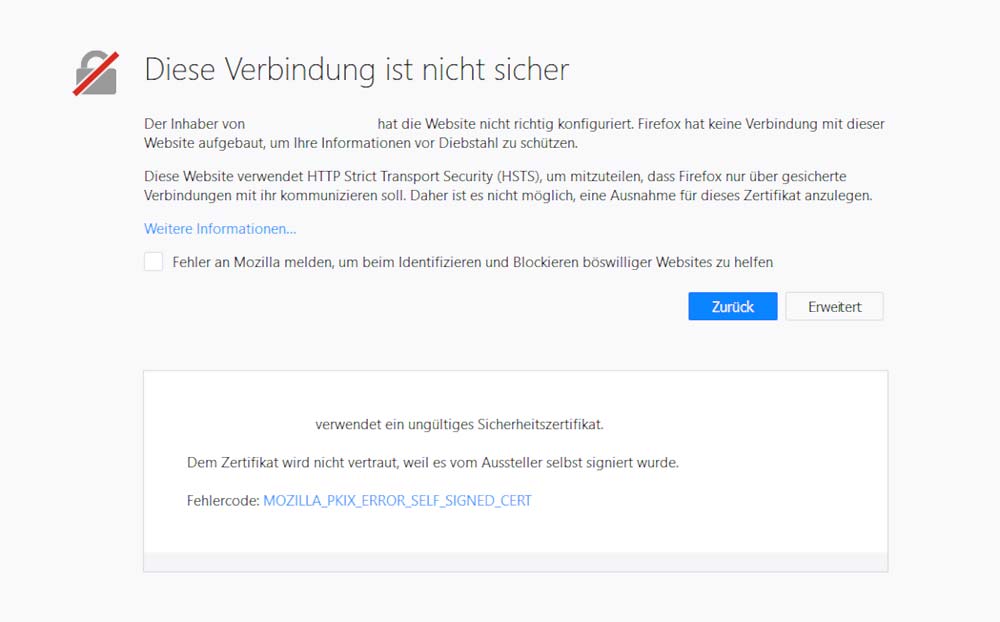

cert_do_server_auth = no;

use_nat_t = no;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = <NetzID FritzBox-Netzwerk>;

mask = <Subnetzmaske FritzBox-Netzwerk>;

}

}

phase2remoteid {

ipnet {

ipaddr = <NetzID Unternehmensnetzwerk>;

mask = <Subnetzmaske Unternehmensnetzwerk>;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any <NetzID FritzBox-Netzwerk> <Subnetzmaske FritzBox-Netzwerk>",

"permit ip any <NetzID Unternehmensnetzwerk> <Subnetzmaske Unternehmensnetzwerk>";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}