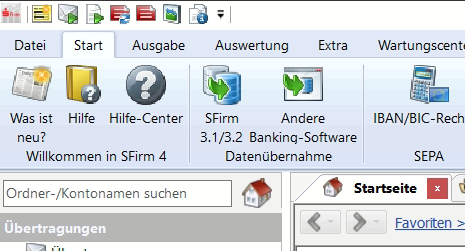

Ein guter alter Begleiter im IT-Alltag ist SFirm, das Banking-Programm der Sparkassen.

Ehrlicherweise ist das eines der deutlich besseren Tools dieser Klasse – und in aller Regel mit herausragendem Support gesegnet. Alleine das SFirm (SFirm32) ist manchmal ein Grund, bei der Sparkasse als Hausbank zu bleiben. Wir sind Admins, wir mögen abgehangene und gut dokumentierte Software. Wir mögen stabile Prozesse. Die Sparkasse auch.

Problem

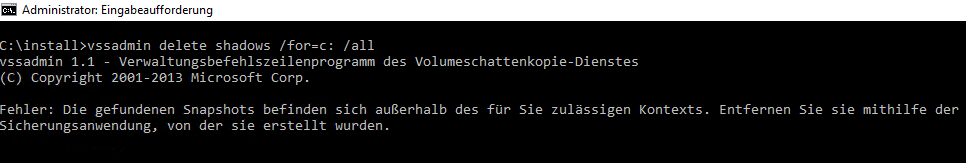

In einer Support Remotesitzung (z.B. Windows-Remotehilfe, RustDesk, Anydesk, Teamviewer oder ähnliches) wird statt des SFirm-Fensters nur ein schwarzer Bildschirm angezeigt. Genauer: Ein schwarzes SFirm-Fenster, der Rest ist sichtbar. Außerdem sind keine Screenshots oder Aufzeichnungen möglich.

Prinzipiell eine nette Idee um ungewollte Beobachter auszusperren, aber manchmal beim Support hinderlich.

Lösung

Screenshots oder Bildschirmübertragungen von SFirm kann der ausführende Benutzer (kein Admin nötig) mit Tastenkombinationen zulassen. Wenn die Kombination erfolgreich ist, muss der Benutzer die Funktion mit seinem Kennwort freischalten.

Möglich sind (je nach Version):

- STRG + F2

- STRG + F8

- STRG + F12