Man könnte glatt neidisch werden: Bei dieser Limitierung kommt auch kaum noch Spam durch … 😂

ugg.li Schnelle Hilfe für schnelle Admins

Nicht immer schön, aber effektiv. Schnelle Hilfe für schnelle Admins.

Für AVM Fritz!Boxen gibt es wieder einen klaren Fall von „Notiz an uns selbst“. Ab und zu geht ja schonmal das DSL-Zugangskennwort für das Internet verlorern. Soll der Internet-Roter ausgetauscht werden, fängt man an zu suchen.

Der schnelle Admin kann hier natürlich einfach ein Backup der Konfiguration erstellen (System > Sicherung > Sichern), aber selbiges ist unleserlich verschlüsselt. Und selbst wenn man die *.export Datei entschlüsselt hat, stehen da die Kennwörter noch immer verschlüsselt drin. Grundsätzlich ist das natürlich eine gute Sache, für den Admin aber manchmal hinderlich.

Glücklicherweise kann man *.export Dateien ohne weitere Software direkt online entschlüsseln lassen:

Ein BOSCH DCU 220 „Convertible PC“ Notebook hat standardmäßig ein BIOS-Password. Dieses ist möglicherweise nicht (mehr) bekannt.

Es gibt ein paar mögliche Passwörter.

Laut offizieller Anleitung: Ia4kd

Weitere mögliche Kandidaten:

ia4kd

IA4KD

IAK4D

IQKAD

GOIAM

recoverpiwis

xsqe

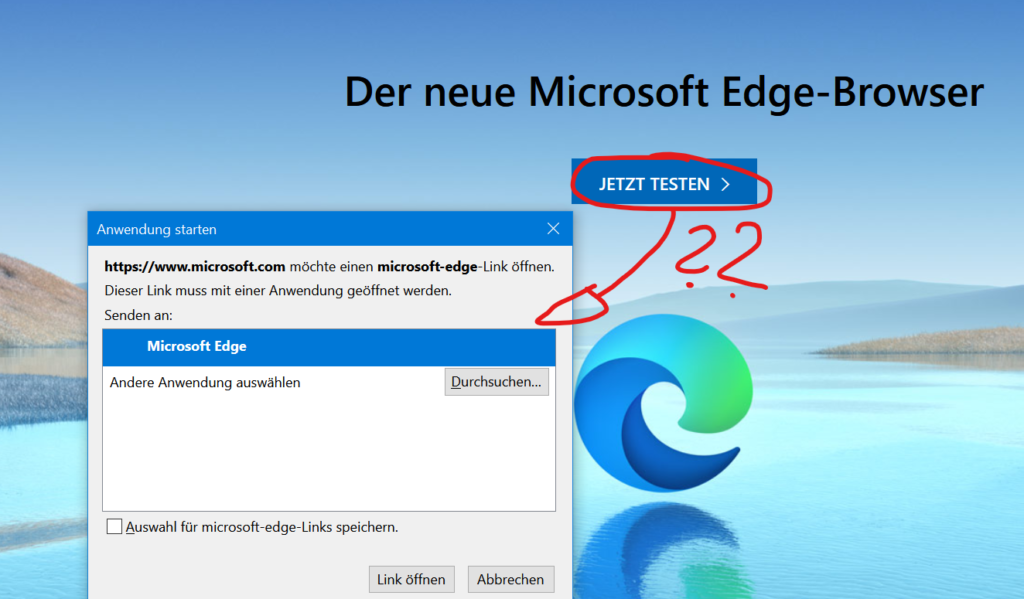

Microsoft hat den Download des neuen Edge Browsers … versteckt? Oder zumindest wirkungsvoll eingeschränkt. Man kann den Browser auf seiner eigenen Webseite nicht mehr wie gewohnt herunterladen sondern der Button will seinerseits nur noch Edge (?) öffnen (?!?).

Wir sind nicht sicher, ob diese Aktion der Verbreitung des neuen Browser wirklich zuträglich ist 🙄

Wie auch immer, mach ein Admin würde trotzdem gerne Edge auf Windows 10 oder Windows Server 2019 installieren und benötigt daher weiterhin den „MicrosoftEdgeSetup.exe“ Installer. Oder das Edge MSI zur Verteilung im Netzwerk.

MicrosoftEdgeSetup.exe (Windows 10/Server 2019) Download: https://go.microsoft.com/fwlink/?linkid=2069324&Channel=Stable&language=de

Ich hatte gerade bei einem RDS-Deployment einen interessanten WTF-Moment. Es wurde ein ganz frisches SSL-Zertifikat von einer öffentlichen CA bestellt und installiert. Blieb also nur noch, dieses in der RDS-Bereitstellung einzurichten. Sobald das Zertifikat als .PFX exportiert wurde, sollte das per Powershell auch ganz einfach gehen (z.B. für die Gateway-Rolle):

PS C:\> $pfxPassword = Read-Host -AsSecureString

*************

PS C:\> Set-RDCertificate -Role RDGateway -ImportPath C:\install\cert.PFX -Password $pfxPasswordUnd schon begrüßt mich der rote Text auf schwarzem Hintergrund:

Set-RDCertificate : ImportPath-Wert "C:\install\cert.PFX" ist keine PFX-Datei.

In Zeile:1 Zeichen:1

...Scheinbar ist das Cmdlet bezüglich der PFX-Dateiendung Case-Sensitive:

PS C:\> Set-RDCertificate -Role RDGateway -ImportPath C:\install\cert.pfx -Password $pfxPasswordfunktioniert sofort. Und ja, es reicht wenn man „pfx“ im Cmdlet-Aufruf klein schreibt – der eigentliche Dateiname ist hier nicht relevant (zumindest was Groß-Kleinschreibung angeht).

Dem Server-Manager ist das übrigens auch egal. Über die GUI klappt’s ebenfalls sofort.