Update: Es gibt (fast) endlich (nach „nur“ 5 Tagen) einen offiziellen Fix (bald). Vorsichtige Formulierung, denn im ‚Current‘ Channel steht das Update noch auf „wird veröffentlicht“.

Informationen: https://learn.microsoft.com/de-de/officeupdates/current-channel#version-2412-january-16

Download: https://www.catalog.update.microsoft.com/Search.aspx?q=%20Microsoft%20365%20Current%20Channel

Problem

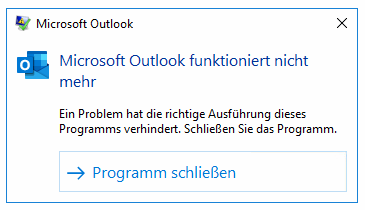

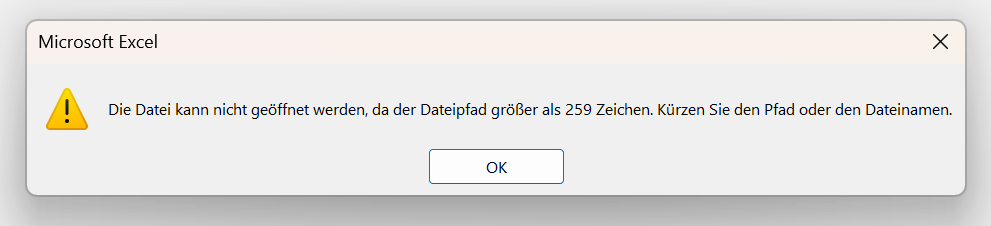

Microsoft Outlook, Excel und Word 365 aus den „Microsoft Apps for Enterrprise“ (früher Office Apps) stürzt seit Freitag in der Version Build 16.0.18324.20168 mit der „Programm reagiert nicht“ ab. Das passiert unter Windows Server 2016, beispielweise auf einem RDS (früher Terminalserver).

Die vorherige Version der „Microsoft Apps for Enterprise“ Office Version Build 16.0.18324.20168 funktioniert hingegen ohne Probleme.

Lösung

Lange Rede, kurzer Sinn: Ein aktuelles Microsoft Edge Update sorgt dafür, dass die Office-Apps unter Windows Server 2016 jetzt crashen. Schuld ist die neue Version der react-native-win32.dll.

Man ersetze einfach diese Datei hier:

C:\Program Files (x86)\Microsoft Office\root\Office16\react-native-win32.dllersetzen durch diese ältere Version:

Wir hoffen. Microsoft verklagt uns nicht, sondern repariert das defekte Update schnellstmöglich. Die Datei ist auch sicher echt, die Datei-Signatur ist intakt (SHA256: b15ea215d8cbb213c98a4d4ee45a2f42de07f5819a26394c40debae388882dae). Diese Lösung ist natürlich NICHT offiziell supported und wir warten auf ein repariertes Update von Microsoft.

⚠️ Wichtig: Die MP3-Endung der Datei ist aus Gründen da, aber das ist eine ganz normale ZIP-Datei. Einfach die MP3-Endung entfernen 😉

Update

Nach nur wenigen hundert Supportfällen, hat Microsoft das Problem anerkannt 👍

Die offizielle Meldung im Service-Portal: „Benutzerbeeinträchtigung: Microsoft 365-Anwendungen können auf Windows Server 2016 und 2019 Geräten unerwartet abstürzen.“

Während wir uns auf die Minderung konzentrieren, empfehlen wir betroffenen Kunden, ein Update zu erzwingen, um auf Version 2411 (Build 18227.20162) zurückzusetzen. Dies kann auch durch folgende Schritte erreicht werden:

- Öffnen Sie die Eingabeaufforderung „als Administrator“

- Führen Sie den folgenden Befehl aus:

cd "C:\Program Files\Common Files\microsoft shared\ClickToRun" - Führen Sie den folgenden Befehl aus:

OfficeC2RClient.exe /changesetting Channel=Broad - Führen Sie den folgenden Befehl aus:

OfficeC2RClient.exe /update user

Ursache: Ein kürzliches Office-Update, das das React Native-Framework integriert, um bestimmte Funktionen in Microsoft 365-Anwendungen zu unterstützen, hat ein Problem eingeführt, das zu dieser Beeinträchtigung führt.