Problem

Ein WSUS-Server mag keine Updates mehr ausliefern. Wir haben das bei „alten“ WSUS-Setups gesehen, aber auch bei nagelneu und ganz frisch installierten Server-Rollen.

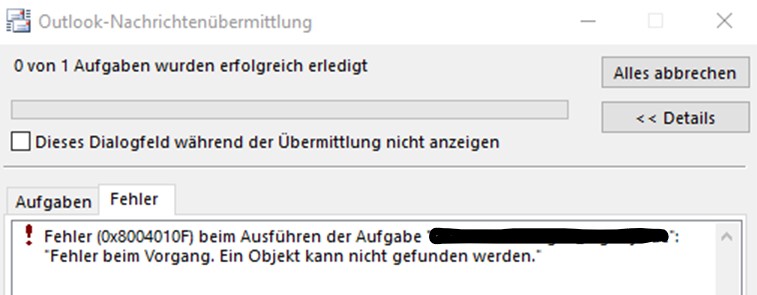

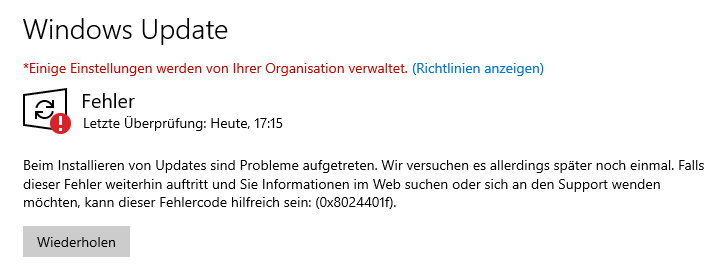

Auf den (Windows 10) Clients gibt es nur die wenig hilfreichen Windows-Update Fehlermeldung 0x8024401f gegen die auch kein „Troubleshooting“ hilft:

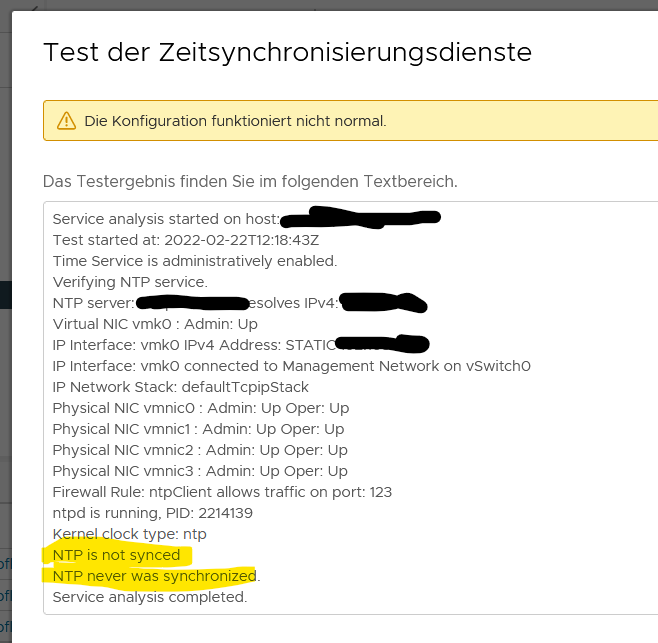

Auf dem WSUS-Server hingegen sagt das Ereignisprotokoll unter „Anwendung“ mit dem Fehler 1309 zumindest etwas mehr aus, wenn auch sehr kryptisch:

Event code: 3005

Event message: Es ist eine unbehandelte Ausnahme aufgetreten.

Event sequence: 4

Event occurrence: 1

Event detail code: 0

Application information:

Application domain: /LM/W3SVC/2062417591/ROOT/ClientWebService-1-132949411067470524

Trust level: Full

Application Virtual Path: /ClientWebService

Application Path: C:\Program Files\Update Services\WebServices\ClientWebService\

Machine name: SRV-DC01

Process information:

Process ID: 10664

Process name: w3wp.exe

Account name: NT-AUTORITÄT\Netzwerkdienst

Exception information:

Exception type: InvalidCastException

Exception message: Das Objekt des Typs "System.Web.Compilation.BuildResultCustomString" kann nicht in Typ "System.Web.Compilation.BuildResultCompiledType" umgewandelt werden.

bei System.Web.UI.WebServiceParser.GetCompiledType(String inputFile, HttpContext context)

[...]

Lösung

Ab WSUS3 mit allen Updates und „einigen“ Clients, schlägt bei gleichzeitigen Anfragen eine Typkovertierung fehl. Das ist ein Bug im WSUS-Installer, der die Anwendung fälschlicherweise mit der klassischen (meint: Typenstrenger ISAPI) Pipeline konfiguriert.

Korrekt ist die „Managed ASP.NET“ Pipeline für diesen Applikationspool:

- Den IIS-Manager auf dem WSUS-Server öffnen

- Link unter SERVERNAME\Anwendungspools\WsusPool öffnen

- Den „Verwalteter Pipelinemodus“ von „Klassisch“ auf „Integriert“ umstellen

- „Anwendungspool sofort starten“ anhaken

Man muss den Server (oder den IIS) danach nicht neu starten, die Änderungen setzt sich sofort durch und die Updates fließen wieder fehlerfrei. Oder zumindest ohne diesen Fehler.