Problem

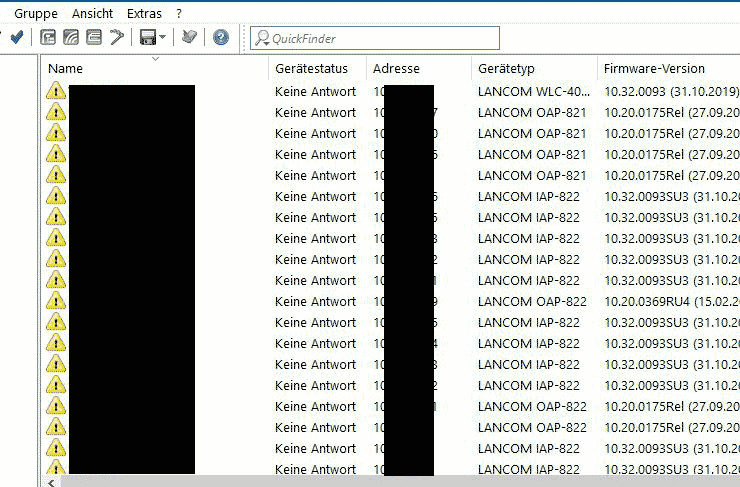

LW-500 Accesspoints von Lancom stürzen im laufenden Betrieb sporadisch und scheinbar unvorhersehbar ab. Die Geräte sind dann nicht mehr erreichbar und müssen manuell vom Strom getrennt werden. Nach einem Reboot sind die Geräte wieder da – als wäre nie etwas gewesen. Das passiert unabhängig von VLANs, Management (Cloud/WLC) oder Switch – sogar unabhängig von PoE oder Netzteil.

Der Fehler tritt nicht ständig auf, manchmal funktionieren die Accesspoint auch wochenlang fehlerfrei. Dann gibt es aber auch Tage mit vielen Abstürzen hintereinander.

Lösung

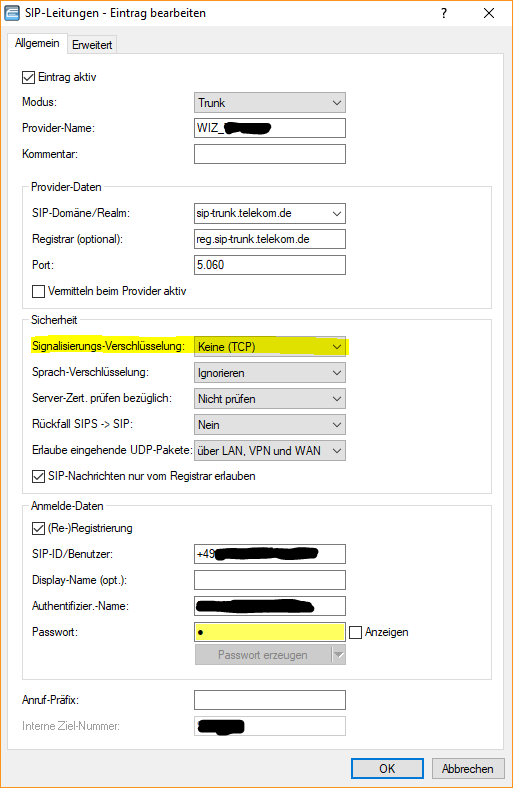

Ursache: Wenn ein LANCOM LW-500 IP-Pakete mit 4 fehlerhaften Bytes im Header empfängt, führt das zum sofortigen Absturz. Sendet man das Paket an den Broadcast (auch WLAN ist betroffen), stürzen alle Geräte im Netzwerk ab. Ein DOS-Angriff ohne weitere Vorbereitung. Solche Pakete stammen oft von alter Hardware, Überwachungstechnik, Flurscannern, WLAN-Clients oder MDE-Geräten und sollten eigentlich verworfen werden.

Zur Fehlerbehebung gibt es (siehe ReleaseNotes) unter Setup/LAN ab Firmware 5.36.0154 RU4 die Option „Hardware-Flow-Dispatching“. Standardmäßig ist die Option, irritierenderweise, eingeschaltet („yes“).

Die Option ist bisher nicht per Web- oder LANconfig erreichbar.

Man verbinde sich via SSH zu jedem Gerät einzeln und gebe ein:

set Setup/LAN/Hardware-Flow-Dispatching No

flash yesUnd schon sind die mysteriösen Abstürze behoben. Die Geheimniskrämerei hat bei Lancom zwar lange Tradition, aber in so einem Fall offensichtlicher Sicherheits- und Stabilitätsprobleme erscheint das gewählte Vorgehen schon etwas ungewöhnlich …