Frohe Weihnachtspause (wünschend, es eine gebe) entspannte Festtage und einen breitbandigen Rutsch ohne Latenzen (oder Jitter) ins neue Jahr.

Die ugg.li Admins

Nicht immer schön, aber effektiv. Schnelle Hilfe für schnelle Admins.

Frohe Weihnachtspause (wünschend, es eine gebe) entspannte Festtage und einen breitbandigen Rutsch ohne Latenzen (oder Jitter) ins neue Jahr.

Die ugg.li Admins

iTunes hat neben seinen üblichen Befindlichkeiten seit Version 10.6 zudem offenbar gewisse Schwierigkeiten mit Roaming Profiles unter Windows Vista und aufwärts. In einer solchen Konfiguration lässt sich iTunes weder fehlerfrei deinstallieren, noch installieren oder upgraden. Egal ob Neuinstallation oder Altlast. Da es noch immer Unternehmen gibt die kein SystemCenter für die Verwaltung Ihrer Geräte eingeführt haben, muss hier der Admin ran. Achtung, die Anleitung ist der Rechte-Holzhammer, eine verfeinerte Variante mit TrusteInstaller-Konten ist sicher möglich, aber Zeitaufwändig.

Lösung für die Deinstallation vom iTunes:

Lösung für die Neuinstallation von iTunes mit Roaming Profiles:

Und „schon“ schleicht iTunes wieder.

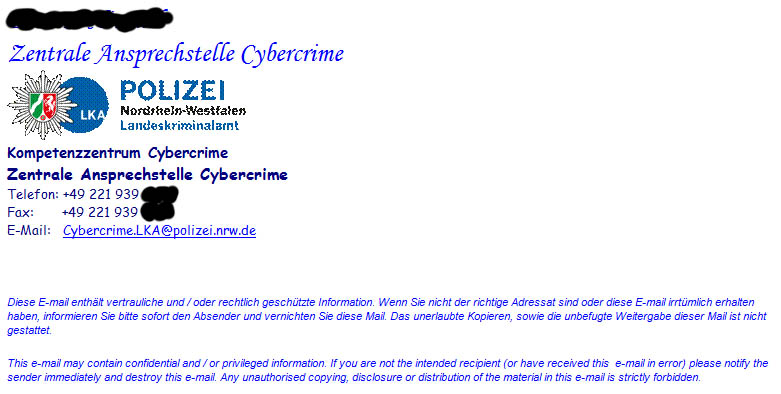

Die „Zentrale Ansprechstelle Cybercrime“ des LKA beim „Kompetenzzentrum Cybercrime“ hat eine mindestens ebenso kompetente E-Mail Signatur. Jetzt wundert mich nichts mehr.

Muss also echt sein.

Ich hoffe natürlich, das dieser Artikel nicht auf einem Einzeltäter herumbasht, es liegt mir nichts ferner eine einzelne Person zu beleidigen oder Polizeiarbeit im allgemeinen zu kritisieren. Die Erfahrung zeigt aber, das das „Kompetenzzentrum“ Mitarbeitern offenbar rechte weite kreative Freiräume für eine expressionistische Gestaltung amtlicher Kommunikationssignaturen einräumt (wenn nicht sogar fördert). Sogar meine Tante (60+) die erst seit zwei Wochen Internet hat, hat sofort erkannt das so eine Schulkindersignatur vielleicht doch ein ganz kleines bisschen weniger kompetent wirkt als vermutlich beabsichtigt. Ganz abgesehen natürlich vom Fehlen jeder elektronischen (sinvollen) Signatur, die die Authentizität des absenders oder die Integrität der Nachricht an sich bestätigen könnte.

LANConfig möchte PuTTY, Telnet und andere clients nicht so recht aus dem Kontextmenü heraus starten (Konsolen-Sitzung -> Telnet/SSH Sitzung starten) und vermeldet energisch:

Konnte das Programm "C:Program Files (x86) ...." für das Gerät <Name> nicht ausführen

Das liegt daran das LANConfig traditionell ein Problem mit Leerzeichen im Pfad hat. Setzt man den Pfad unter Extras -> Optionen -> Extas (Ha-Ha) in Anführungszeichen, klatt das ausführen sofort wieder. Ja, auch wenn man den Knopf „Duchsuchen …“ zum Auswählen der Programme verwendet fehlen die Anführungszeichen.

(Das ist bis mindestens Version 8.62.0018 RU1 der Fall).

Die aktuellen LANTOOLS kann man direkt hier auf dem FTP-Sever von Lancom herunterladen.

@LANCOM: Bitte ändert das NIE! 🙂

Redundante Netzteile und USVs haben redundaten Stromausfälle.

sigh.