Unter Windows Server 2016/2019 meldet der Volume Shadow Copy Service (VSS) auf einigen Systemen das Fehler-Ereignis 513:

Protokollname: Anwendung Quelle: Microsoft-Windows-CAPI2 Ereignis-ID: 513 Aufgabe Kategorie: keine Ebene: Fehler Beschreibung Fehler im Kryptografiedienste beim Verarbeiten der OnIdentity()System Writer-Objekt.

Das Original der CAPI2 Fehlermeldung in Englisch:

Log Name: Application

Source: Microsoft-Windows-CAPI2

Event ID: 513

Task Category: none

Level: Error

Description:

An error occurred in Cryptographic Services while processing the OnIdentity()call in System Writer Object.

Details:

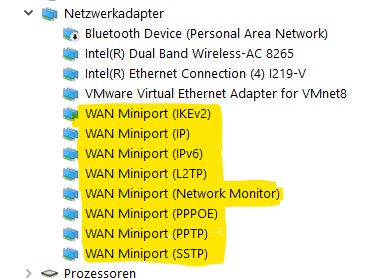

AddLegacyDriverFiles: Unable to back up image of binary Microsoft Link-Layer Discovery Protocol.

System Error:

Access is denied.

Lösung

Das Problem tritt auf, wenn der VSS Writer „System“ nicht über die passenden Berechtigung zum auslösen des VSS-Prozesses verfügt. Die Anmelderegistrierung erstellt dann für das Dienstkonto (Lokaler Dienst) diesen Fehler.

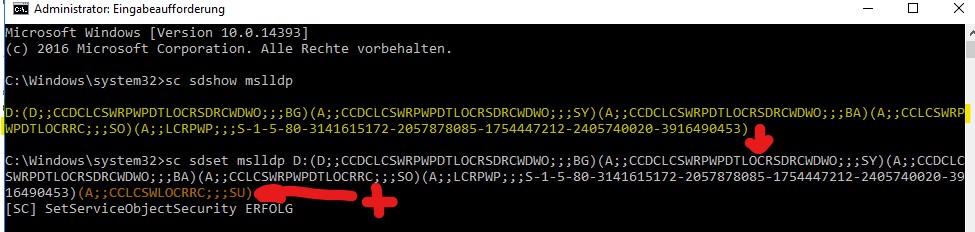

Man muss nur die Berechtigungen für „Lokaler Dienst“ zu mslldp hinzufügen. Die vorhandenen Berechtigungen zeigt man an mit:

sc sdshow mslldp

An diesen String hängt man die ID für „Lokaler Dienst“ an, die etwa so aussieht:

(A; CCLCSWLOCRRC;;; SU)

Und fügt dann alles zusammen (also den originalstring und den Bezeichner von Lokaler Dienst) an. Das sieht (zum Beispiel) so aus:

sc sdset mslldp D:(D;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BG)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;SY)(A;;CCDCLCSWRPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWRPWPDTLOCRRC;;;SO)(A;;CCLCSWLOCRRC;;;SU)