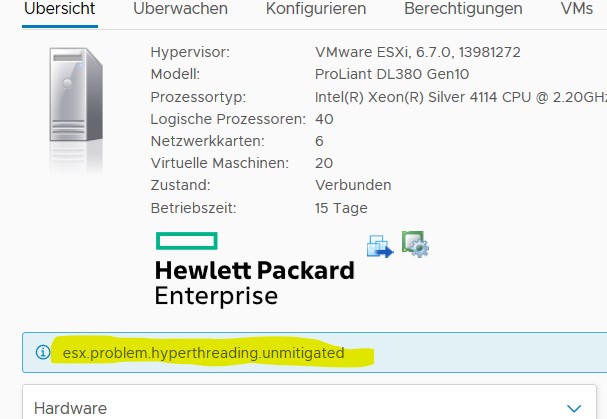

Aktuelle ESXi Server beschweren sich mit einer Warnung über CPUs mit Microcode, die anfällig für Angriffe wie Meltdown, Lazy FP state restore und/oder die L1 Terminal Fault sind. Einige AMD und Intel Prozessoren können über so einen side-channel Angriff Daten lesbar machen, die nicht lesbar sein sollten.

Bevor die Warnung unterdrückt wird, lohnt abe ein Blick in die Mitigation und vor allem auch die performance impacts. In privaten Cluster Setups ist die Gefahr eines solchen Angriffs vermutlich auch nicht so hoch, wie in öffentlichen Wolken.

Lösung

Da die Mitigations dazu ziemlich viel CPU-Performance fressen, bleiben die Schutzfunktionen wie der „Side-Channel-Aware Scheduler“ in privaten und geschlossenen Clustern oft ausgeschaltet. Trotzdem will man die Warnung natürlich loswerden 🙂

Möglichkeit 1 – Warnung unterdrücken

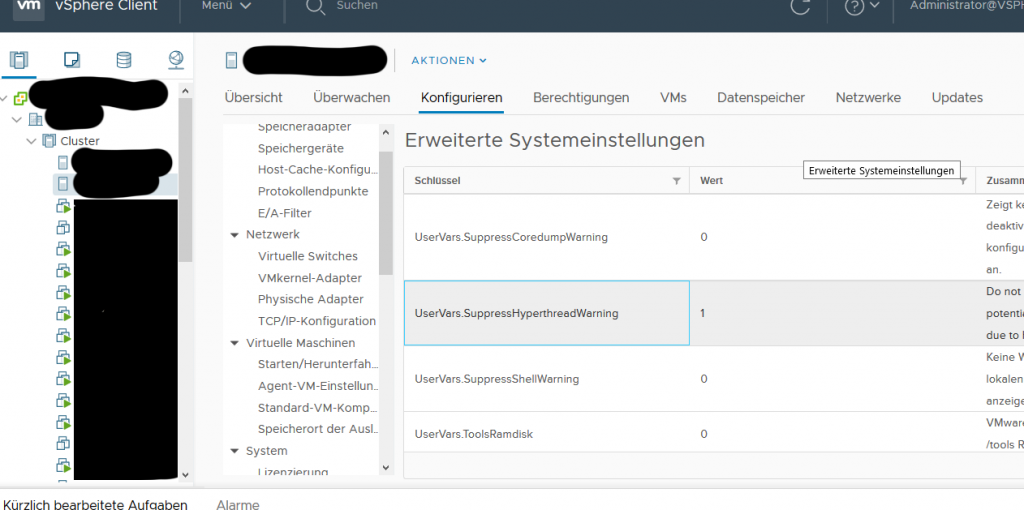

- vSphere GUI (vCenter) öffnen, den betroffenen Host auswählen

- Konfigurieren > Erweiterte Systemeinstellungen > Bearbeiten

- „UserVars.SuppressHyperthreadWarning“ auf „1“ stellen

Möglichkeit 2 – „Side-Channel-Aware Scheduler“ einschalten

- ESXi Hostclient (nicht im vCenter) öffnen

- Konfiguration > Erweiterte Einstellungen > Bearbeiten

- „

VMkernel.Boot.hyperthreadingMitigation“ auf „true“ stellen - Host neu starten

Es empfielt sich vor diesem Schritt das zugehörige Support-Dokument zu lesen. Hier sind die Vorbereitungen für diesen Schritt und die möglichen Auswirkungen davon genauer beschrieben.