Seit Jahren haben auch wir Admins von hier die Ehre (und große Freude), Gäste der risigen chaotisch-kreativen Veranstaltung sein zu dürfen, die von unseren tapferen Mit-Admins, Programmierern, Technikbegeisterten und digitallastigen Mitstreitern mit viel Liebe und Engagement auf die Beine gestellt wird.

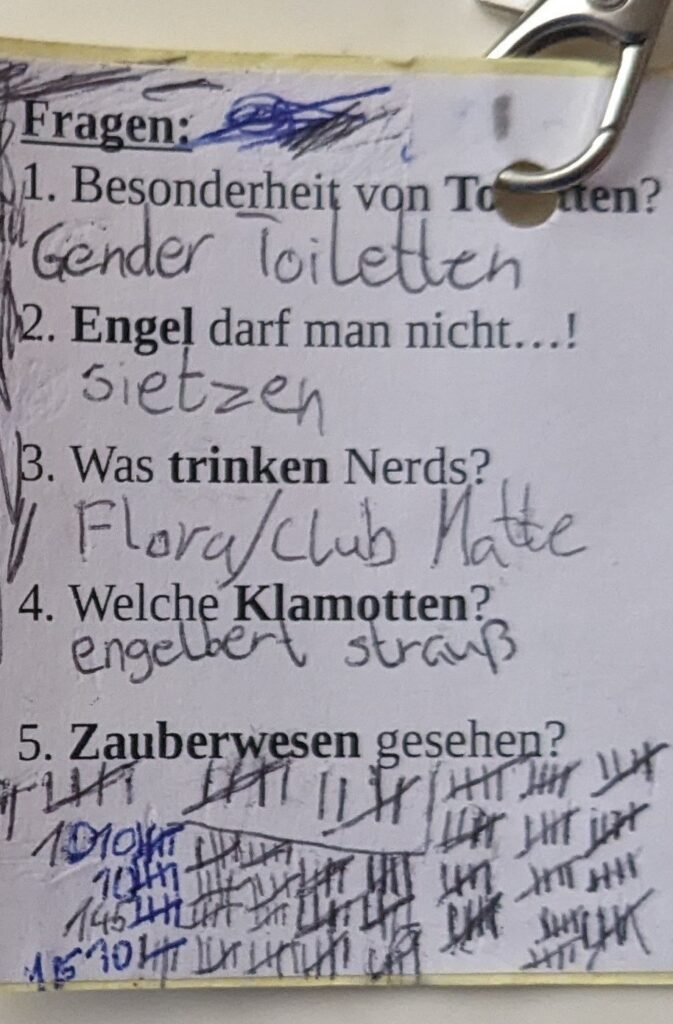

Das Motto „Unlocked“ war nicht nur Leitfaden der Veranstaltung, sondern spiegelte sich auch in der Vielfalt der präsentierten Themen wider. Vom AI-Shadownprompting (*grusel*), Q-Kryptografie bis zu vielen Hacks für das alltägliche Leben war alles dabei. Hinter oder vielmehr „unter“ den Kulissen gibt und gab es aber mindestens genauso viel Aufregendes, witziges, überraschendes und großartiges.

Streams (online): https://streaming.media.ccc.de/37c3/

Vorträge für zuhause: https://media.ccc.de/c/37c3

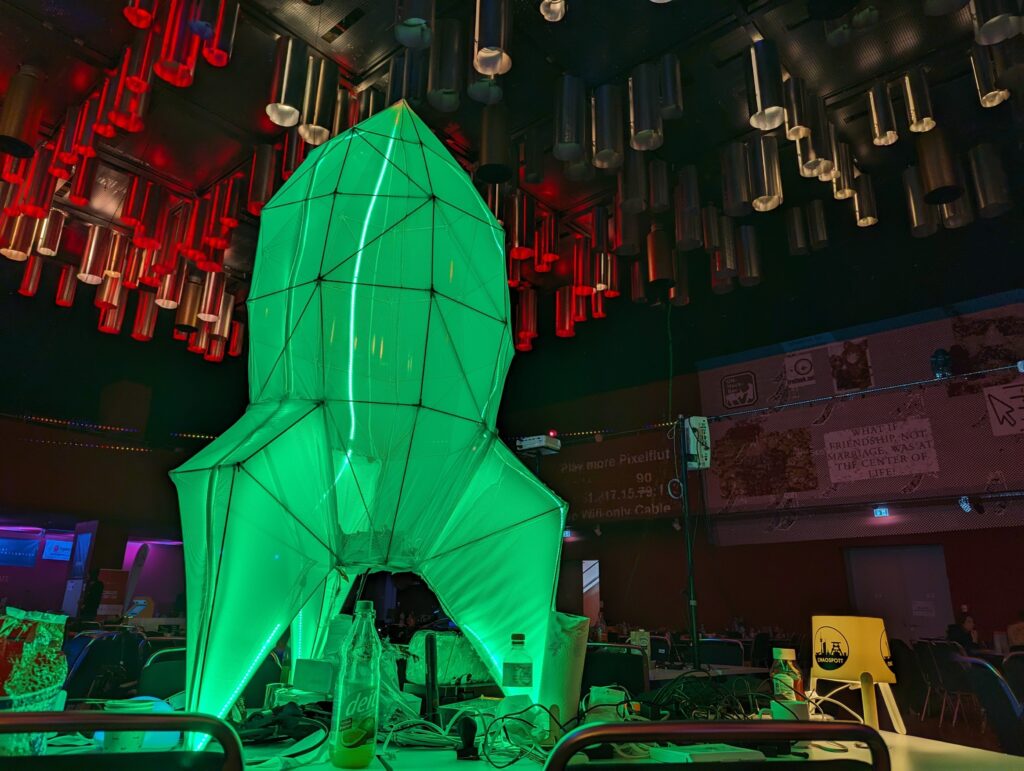

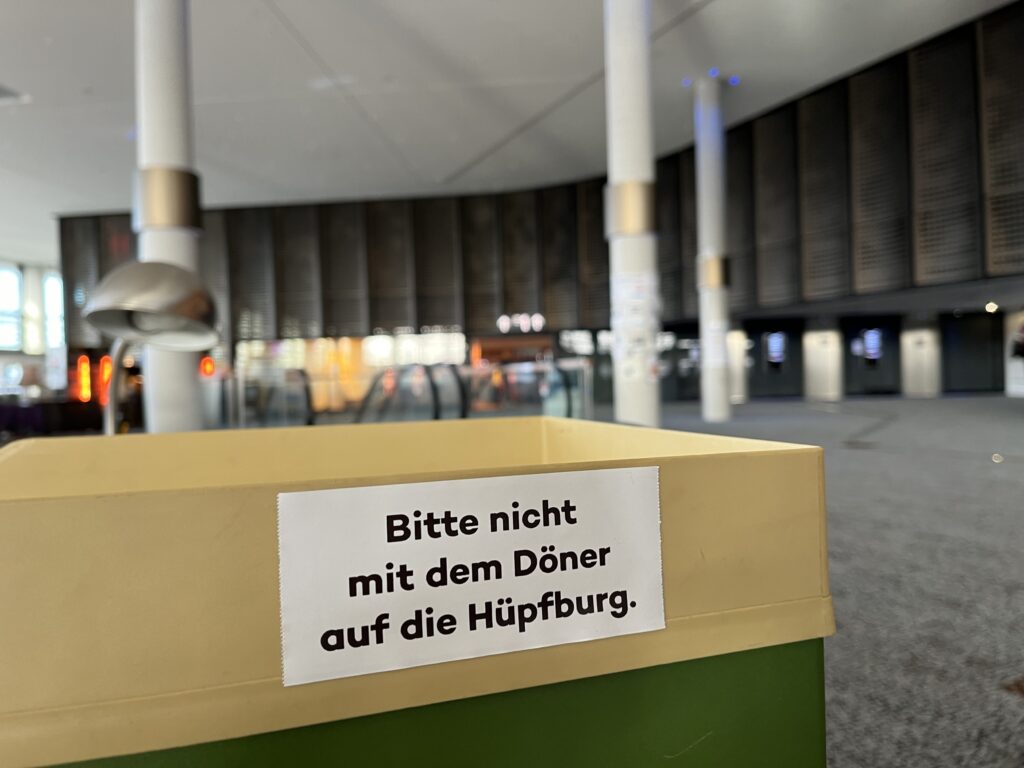

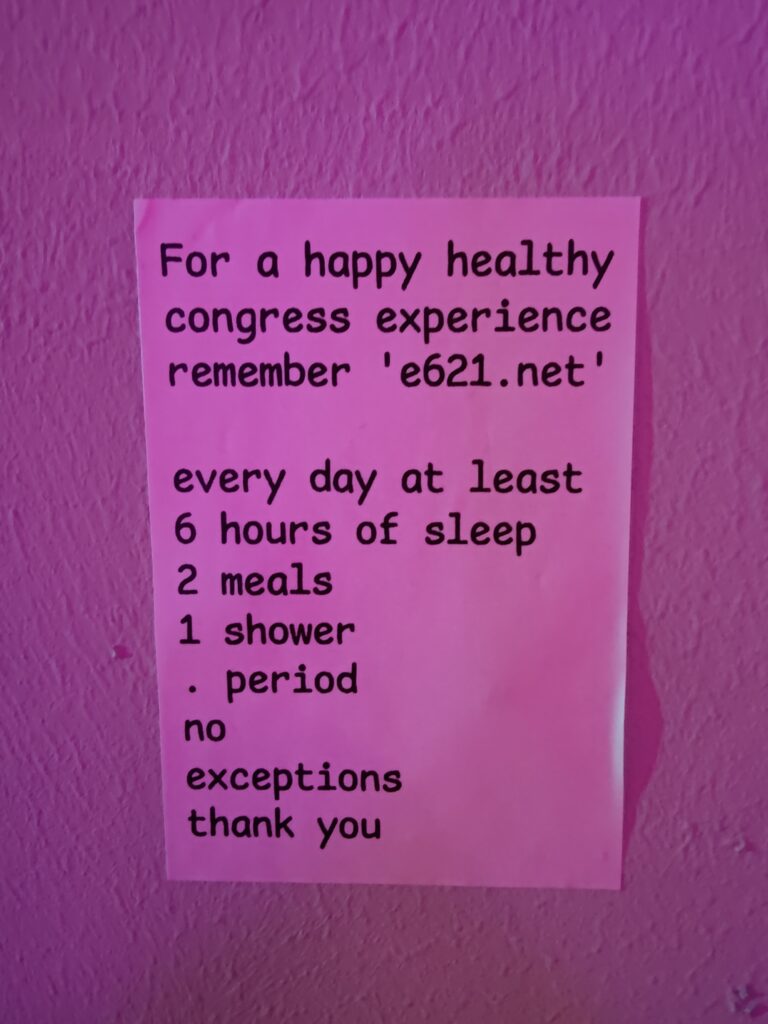

Die Atmosphäre ist einzigartige Mischung aus Ernsthaftigkeit und anarchischem Spaß. Zwischen hochtechnischen Diskussionen über Sicherheitslücken und praktischen Workshops zum Basteln von Elektronik entsteht eine spontane Gemeinschaft, die sich durch ihre Liebe zur Technik und dem Drang, die Welt zu verstehen, vereinte.

Mit einem herzlichen Gruß an alle Mitkämpfenden, sei es vor Ort oder virtuell, schließen wir diesen Mini-Rückblick auf den 37C3. Möge das Chaos weiterhin gedeihen, die Kreativität immer siegen und die Admins niemals ihren Humor verlieren.

Bis zum nächsten Jahr!