Problem

Welche BIOS- oder EFI-Version hat der Server oder der PC oder der MAC? Muss ich aktualisieren? Kann ich das nachschauen ohne gleich die ganze schöne Maschine zu rebooten und einen Monitor anzuschliessen und im richtigen Moment eine geheime magische Taste zu drücken?

Lösung

Kein Problem, mann auch unter Windows/Linux/MacOS die BIOS-Version anzeigen. Funktioniert praktisch überall, Ausnahmen bestätigen allerdings die Regel. Bleibt die Anzeige leer oder zeigt „????“ ist warscheinlich einfach nicht der richtige Chipsatz-Treiber geladen.

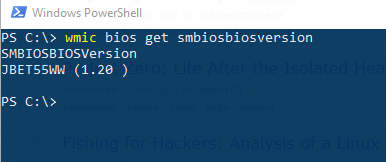

BIOS-Version unter Windows 8/8.1/10

An der Kommandozeile (CMD/PowerShell):

C:\> wmic bios get smbiosbiosversion

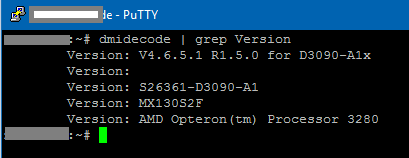

BIOS-Version unter Linux (Debian/RedHat/CentOS/SuSE/LFS)

BIOS-Version unter Linux (Debian/RedHat/CentOS/SuSE/LFS)

An der Shell:

bldgrdian:~# dmidecode | grep Version

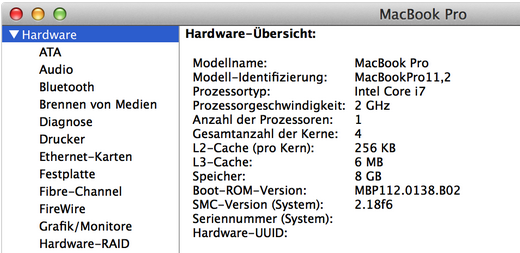

BIOS-Version unter MacOS X (EFI und SMC PCs)

Die Auswahl via GUI starten: den System-Ordner „Programme“ öffnen > Dienstprogramme > Systeminformationen > Hardware (der Wurzelknoten ganz oben, unter den Auswahlpunkten wird die Version nicht mehr aufgeführt)

Achtung bei Apple-FW-Updates! Durch den bunten Chipsatz- und CPU-Zoo der schon ähnliche Außmaße annimmt wie bei DELL oder ASUS, gibt es einen unübersichtlich koplexen Abhängigkeitsbaum. „Einfach auf die letzte Version aktualisieren“ endet manchmal in einem nicht mehr startenden MacOS. Bewährt hat sich Step-by-Step updates mit jeweiligem OS-Boot und Update dazwischen.

Achtung bei Apple-FW-Updates! Durch den bunten Chipsatz- und CPU-Zoo der schon ähnliche Außmaße annimmt wie bei DELL oder ASUS, gibt es einen unübersichtlich koplexen Abhängigkeitsbaum. „Einfach auf die letzte Version aktualisieren“ endet manchmal in einem nicht mehr startenden MacOS. Bewährt hat sich Step-by-Step updates mit jeweiligem OS-Boot und Update dazwischen.

Alternativ tut es oft auch

dmidecode

aber erst bei aktuellen Macs.