Problem

Seit eingier Zeit funktioniert das Windows Update unter Windows 7 nicht mehr richtig. Ob das ein „Schubser“ in richtung 10 sein soll? 🙂 Das Windows 7 Update steht ewig lange bei „Es wird nach Updates gesucht“ und wird nicht fertig, wenn es fertig wird, findet es manchmal keine Updates. Im %windir%\windowsupdate.log findet man nichtssagende Timeouts („timed out“ um genau zu sein) und sonst sehr wenig. Der Vorgang lässt sich nicht vernünftig anhalten und das Windows-Update-Repair-Tool-Fixit Ding (https://support.microsoft.com/de-de/kb/971058) hilft auch nicht weiter. Dabei wird zudem der Computer teilweise überlastet, indem CPU- und RAM-Ressourcen (durch svchost.exe) entsprechend beansprucht werden.

Lösung

Wenn man sich genau an diese Vorgehensweise hält, läuft danach in der Regel alles wieder richtig. Vorher noch das SP1 installieren (falls noch nicht geschehen), ohne SP1 geht gar nichts.

- Reboot. (Clean Boot)

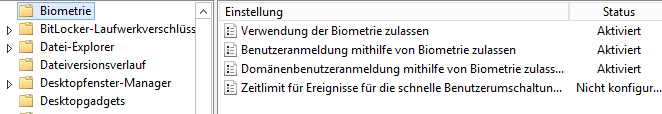

- In der systemsteuerung unter Windows Update > Einstellungen ändern die Einstellung „Wichtige Updates“ auf „Nie nach Updates suchen (nicht empfohlen)“ ändern.

- Reboot.

- DIESE Updates in DIESER Reihenfolge installieren:

- Windows 7 64bit

- Sicherheitsupdate für Windows 7 für x64-basierte Systeme (KB3078601) vom 11.08.2015

- Sicherheitsupdate für Windows 7 für x64-basierte Systeme (KB3087039) vom 05.09.2015

- Sicherheitsupdate für Windows 7 für x64-basierte Systeme (KB3109094) vom 05.12.2015

- Sicherheitsupdate für Windows 7 für x64-basierte Systeme (KB3145739) vom 11.04.2016

- Sicherheitsupdate für Windows 7 für x64-basierte Systeme (KB3168965) vom 11.07.2016

- Sicherheitsupdate für Windows 7 für x64-basierte Systeme (KB3185911) vom 12.09.2016

- Windows 7 32bit

- Sicherheitsupdate für Windows 7 (KB3078601) vom 11.08.2015

- Sicherheitsupdate für Windows 7 (KB3087039) vom 05.09.2015

- Sicherheitsupdate für Windows 7 (KB3109094) vom 05.12.2015

- Sicherheitsupdate für Windows 7 (KB3145739) vom 11.04.2016

- Sicherheitsupdate für Windows 7 (KB3168965) vom 11.07.2016

- Sicherheitsupdate für Windows 7 (KB3185911) vom 12.09.2016

- Windows 8.1 / Server 2012 R2 64bit

- Windows 8.1 / Server 2012 R2 32bit

- Windows 7 64bit

- Reboot

- Die Einstellung „Wichtige Updates“ auf den ursprünglichen Wert zurücksetzen.

- Fertig

Ab hier eine neue Update-Suche starten. Es ist möglich, das das wieder eine ganze Weile dauert und Leistung frisst, aber diesmal wird der Update-Dienst ganz sicehr fertig und kann Updates wieder fehlerfrei installieren.

Thx an Alexander Schimpf: https://alexanderschimpf.de/windows-7-update-es-wird-nach-updates-gesucht

und Dalai: http://wu.krelay.de/