Problem

Nach dem letzten Patchday am 16.1.2024 zeigt Edge beim starten nur noch ein weisses Fenster an, erzeugt eine irrsinnige CPU-Last und erzeugt im Eventlog Einträge die einen Appcrash Protokollieren.

Das „weisse leere Fenster“ gilt auch für Chrome, manchmal auch für Firefox (allerdings gibt’s da schon einen fix) und alles was „msedgewebview2“ als Webview-Element verwendet.

Betroffen ist Windows Server 2022 21H2.

Im Ereignisprotokoll findet sich dabei dieser Eintrag, der auf „bad_module_info“ verweist, aber keine weiteren Details bereithält:

Name der fehlerhaften Anwendung: bad_module_info, Version: 0.0.0.0, Zeitstempel: 0x00000000

Name des fehlerhaften Moduls: unknown, Version: 0.0.0.0, Zeitstempel: 0x00000000

Ausnahmecode: 0xc0000005

Fehleroffset: 0x00007ff704a393ae

ID des fehlerhaften Prozesses: 0x3810

Startzeit der fehlerhaften Anwendung: 0x01da4a1151de7b46

Pfad der fehlerhaften Anwendung: bad_module_info

Pfad des fehlerhaften Moduls: unknown

Berichtskennung: d6beaba6-a725-44a9-bd16-dba961694a0c

Vollständiger Name des fehlerhaften Pakets:

Anwendungs-ID, die relativ zum fehlerhaften Paket ist: (Einen leeren weissen Screenshot spare ich mir)

Lösung

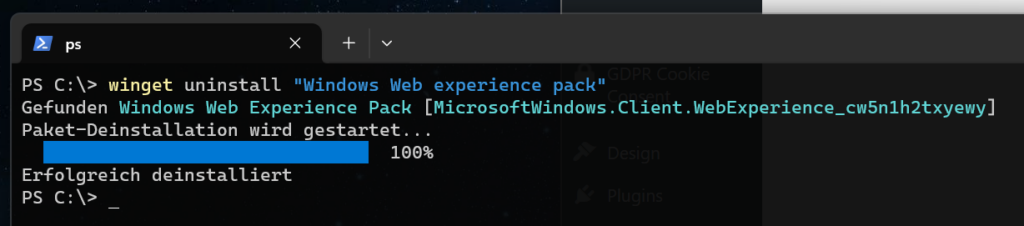

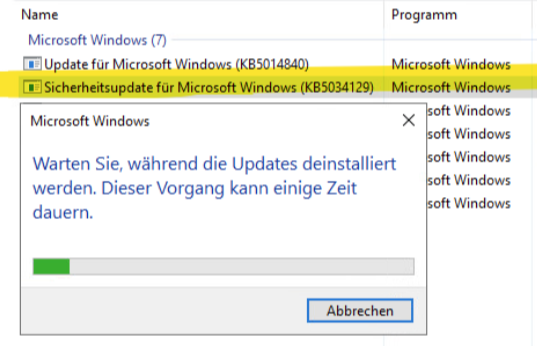

Das Update ASAP deinstallieren:

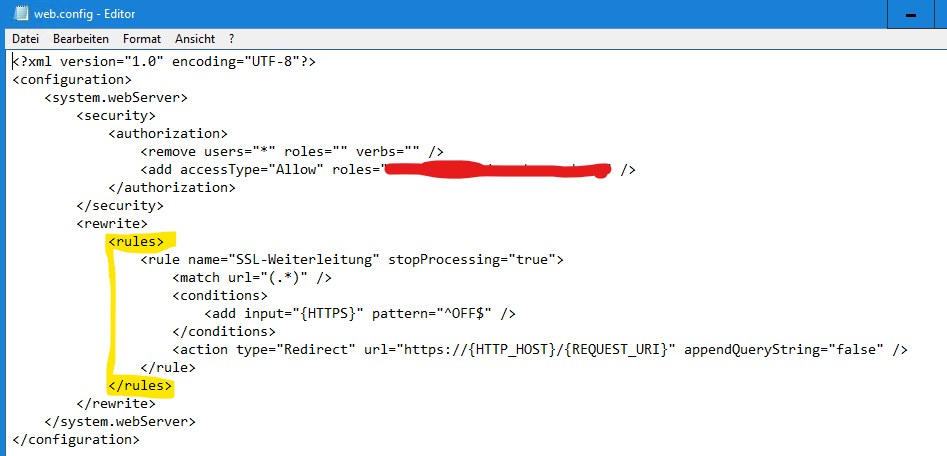

wusa /uninstall /kb:KB5034129… geht auch via DISM …

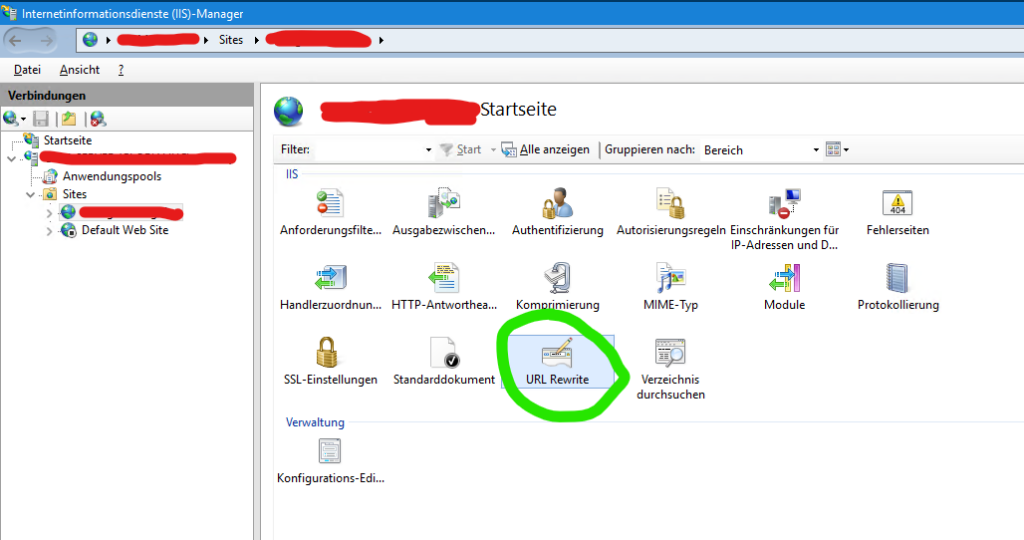

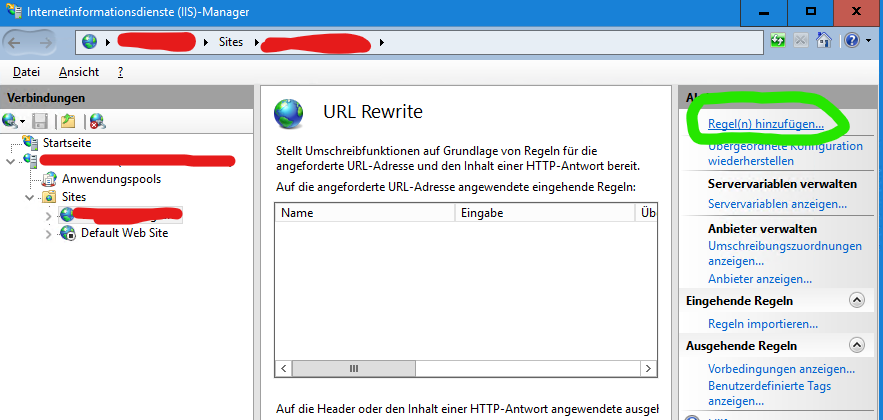

DISM /Online /Remove-Package /PackageName:Package_for_RollupFix~31bf3856ad364e35~amd64~~20348.2227.1.4… oder sogar per GUI…

Nach dem Reboot läuft sofort wieder alles.